قالب های فارسی وردپرس 17

این وبلاگ جهت دسترسی آسان شما عزیزان به قالب های برتر وردپرس به صورت فارسی تدوین و راه اندازی شده است.قالب های فارسی وردپرس 17

این وبلاگ جهت دسترسی آسان شما عزیزان به قالب های برتر وردپرس به صورت فارسی تدوین و راه اندازی شده است.عملکرد قابل قبول گلکسی فولد در تست خمش هفت روزه [تماشا کنید]

گلکسی فولد، گوشی خمیده سامسونگ آغازگر دوران نوینی در محصولات این شرکت و بازار گوشیهای هوشمند به شمار میآید. با این وجود هنوز در مورد مقاومت نمایشگر خمیده این دیوایس ابهامات زیادی وجود دارد.

سامسونگ در واکنش به ابهامات مطرح شده، با قطعیت اعلام کرده که برای نمایشگر گلکسی فولد با باز و بسته شدن در دراز مدت هیچ مشکلی به وجود نمیآید. در همین راستا و برای اثبات کیفیت این نمایشگر خمیده، شرکت کرهای چندین تست خمش را روی گلکسی فولد انجام داده و نتایج آن را برای عموم منتشر کرده است.

یکی از مهمترین این تستها، تستی هفت روزه بوده که برای سنجش کیفیت طراحی خمیده و نمایشگر Flex Display گلکسی فولد انجام شده که در آن دیوایس به مدت یک هفته و بدون هیچ گونه وقفهای، از وسط تا شده و دوباره باز میشده است.

در این تست طولانی، سامسونگ موفق شده گوشی گلکسی فولد را 200 هزار مرتبه بدون بروز هیچ گونه مشکلی تا کند که این مقدار، برابر با 5 سال استفاده از این گوشی است. در واقع اگر به مدت پنج سال و روزی صد مرتبه نمایشگر گوشی را باز و بسته کنید، به چنین عددی میرسید. سامسونگ از این تست یک هفتهای ویدیویی 34 ثانیهای تهیه کرده که میتوانید در انتهای خبر آن را مشاهده نمایید.

اگر چه نتایج این تست از عملکرد خوب گلکسی فولد در خمش حکایت میکنند، اما مدتی پیش ویدیویی از این گوشی فاش شد که مشکلاتی را در باز و بسته کردن آن آشکار میکرد. این ویدیو که در ویتنام تهیه شده روی یکی از مدلهای پیش تولید گلکسی فولد انجام گرفته بود که پس از مدتی تست خمش (احتمالا به مدت چند ماه) یک چین نسبتا بزرگ روی نمایشگر آن را به نمایش میگذاشت.

با این حال، میتوان گفت که احتمال چین برداشتن نمایشگر گلکسی فولد از رقبای خمیده دیگرش مثل هواوی میت X بیشتر نیست. خمیدگی رو به بیرون میت X نشانهای از آن است که احتمالا پس از مدتی استفاده، شاهد یک برآمدگی محدب در محل خمش نمایشگر باشید که ابدا موضوع خوشایندی نخواهد بود.

در انتها بد نیست بدانید که عرضه مدل 4G گوشی گلکسی فولد به بازار از تاریخ بیست و ششم آوریل (ششم اردیبهشت) در ایالات متحده آمریکا آغاز میشود. قیمت دیوایس در زمان عرضه، 1980 دلار خواهد بود و دو اپراتور AT&T و T-Mobile از آن پشتیبانی به عمل میآورند. همچنین سامسونگ اعلام کرده که قیمت و تاریخ عرضه مدل 5G را نیز به زودی اعلام خواهد کرد.

پاوربانک بخریم نخریم

اید شما برای خرید پاوربانک قیمت یا ظرفیت آن را معیار قرار دهید، اما توجه به نکات زیر برای خرید پاوربانک از بازاری که مملو از محصولات تقلبی و بیکیفیت است، مفید باشد.

یکی از نکات مهمی که در زمان خرید پاوربانک باید به آن دقت کنید، ظرفیت پاوربانک است.

ظرفیت پاوربانک:

به میزان توانایی پاوربانک در ذخیره انرژی الکتریکی در مقیاس میلیآمپر ظرفیت گویند.

بنابر ظرفیت هر پاوربانکی میتوان دستگاههای متفاوتی را با آن شارژ کرد، بهطور مثال یک پاوربانک ۱۵۰۰ میلیآمپر جهت شارژ یک موبایل هوشمند با صفحهای متوسط مناسب است، اما این دستگاه برای وسایل بزرگتر مانند تبلتها و گوشیهای هوشمند بزرگ ضعیف بوده و برای شارژ نمودن چنین وسایلی باید چندین بار پاوربانک را بدان متصل کرد.

فرمولی که بر اساس آن میتوانید متناسب با نیاز خود بهترین پاوربانک را انتخاب کنید، بدین شرح است:

ظرفیت پاور بانک * درصد شارژ و تخلیه به توان ۲ / ظرفیت باطری گوشی

عدد بدست آمده طبق فرمول بالا در واقع تعداد دفعاتی است که میبایست از پاوربانک استفاده کنید تا گوشی شما به صورت کامل شارژ شود.

کیفیت باتریهای استفادهشده در پاوربانک:

پایه اصلی ساخت پاوربانک بر اساس باتری است و باتریهای استفادهشده در آن کیفیت، کارایی و طول عمر دستگاه را مشخص میکند ، به همین سبب پاوربانکهای باکیفیت قیمت بالاتری نسبت به ظرفیتهای مشابه خود دارند.

ظرفیت اسمی و ظرفیت واقعی پاوربانک ها:

در پاوربانک ها شاهد دو ظرفیت اسمی و واقعی همچون دیگر وسایل الکترونیکی هستیم.

برای مثال یک پاوربانک ۱۶ هزار میلیآمپری ۱۶ هزار میلیآمپر ظرفیت اسمی و تنها ۱۲ هزار میلیآمپر ظرفیت واقعی دارد.

گفتنی است ؛ همواره بخشی از فضای باتریها خالی میماند تا باتری طول عمر بیشتری داشته باشد و صدمه نبیند.

قابلیت حمل پاوربانک:

وزن و قطر پاوربانک تبلیغاتی بسته به ظرفیت باتری استفادهشده در آن افزایش پیدا میکند؛ درواقع هرچه ظرفیت بالاتر برود منطقی است که وزن محصول نیز افزایش پیدا کند.

در صورتی که شما ساعاتی طولانی بیرون از خانه هستید و وسیله نقلیه شخصی ندارید بهتر است پاوربانکهای سبک (تا ۱۰ هزار میلیآمپر) را خریداری کنید، اما اگر وزن بالا برایتان آزاردهنده نیست و حملونقل وسیله سنگین برای شما مشکلی ایجاد نمی کند ، دیگر نگران وزن نباشید و به پاوربانکهایی با ظرفیت بالای ۱۰ هزار میلیآمپر فکر کنید.

افزایش سئوی وردپرس با چند روش شگفت انگیز

حفره امنیتی جدید اسپویلر در پردازندههای اینتل شناسایی شد

یکی از ویژگیهای جالب پردازندههای اینتل، ویژگی اجرای حدسی (Speculative Execution) است که برای تقویت کارایی پردازنده، مسیرهایی را پیش از تکمیل شاخه پیشبینی میکند که دستورالعمل میپیماید. درعینحال، این ویژگی دقیقا همان عاملی بوده که در گذشته، دردسرهایی برای اینتل ایجاد کرده است. گزارش جدیدی که پژوهشگران امنیتی مؤسسه پلیتکنیک ورچستر و دانشگاه لوبک اول مارس منتشر کردند، نشان میدهد حفرهی امنیتی دیگری هم مرتبطبا همین ویژگی عملکردی وجود دارد که خیلی مهم است و باید به آن پرداخت.

مقالههای مرتبط:

آسیبپذیری جدید که «اسپویلر» (Spoiler) نامیده میشود، این توانایی را دارد که چگونگی اتصال حافظهی مجازی و فیزیکی به یکدیگر را با اندازهگیری زمانبندی عملیاتهای حدسی بارگیری و ذخیرهسازی که توسط پردازنده انجام میشود، تعیین کند. با شناسایی و بررسی اختلافهایی که در زمانبندیها رخ میدهد، مهاجم این امکان را دارد که طرحبندی حافظه را تعیین و در نتیجه، مناطق مناسب برای حمله را شناسایی کند.

دنیل مقیمی، یکی از پژوهشگران این پژوهش در این گزارش گفته است:

دلیل اصلی چنین موضوعی این است که عملیاتهای حافظه بهصورت حدسی اجرا میشوند و پردازنده، زمانی وابستگیها را برطرف میکند که همهی بیتهای آدرسهای فیزیکی در دسترس باشند. بیتهای آدرس فیزیکی، اطلاعات امنیتی حساسی هستند و اگر در فضای کاربر در دسترس قرار بگیرند، کاربر میتواند حملههای میکرو معماری دیگری نیز انجام بدهد.

اجرای حدسی بهطور معمول با استفاده از بافر ترتیب حافظه برای ردیابی عملیاتهای انجامشده در حافظه اجرا میشود و برای این کار، دادهها را از روی رجیستر CPU روی حافظهی اصلی کپی میکند تا در کدها نمایش داده بشوند. سپس، دادهها را میتوان بدون نوبت از روی حافظهی اصلی روی رجیستری کپی کرد و به این ترتیب، اگر عناصر احتمالی را درست حدس زده باشند، سرعت کلی عملیات بالاتر میرود؛ اگر هم اشتباه باشند، عناصر حدسی کنار گذاشته میشوند و دادههای غیرحدسی بهصورت معمولی بارگذاری میشوند تا دستورالعمل صادرشده اجرا شود، ولی هیچ تاثیری روی ارتقای سرعت اجرای آن ندارد.

در گزارش منتشرشده توسط پژوهشگران آمده است که مهمترین مسئله در خصوص اسپویلر، عملکرد ابهامزدایی حافظه در پردازندههای اینتل است که تلاش میکند تا مانع از انجام محاسبات روی دادههای بارگذاریشدهی حاصل از حدس و گمان شود و رفتار زمانبندی آن، در حقیقت نقطهی واقعی در این آسیبپذیری است.

وقتی که بافر حافظه از آدرسهایی پر میشود که از آفستهای مشابه اما با صفحات مجازی مختلف استفاده میکنند و سپس یک بار حافظه با همان آفست روی یک صفحهی حافظهی متفاوت صادر میکنند، تیم اقدام به اندازهگیری زمان بارگذاری میکند. پس از انجام چند بارگذاری متعدد در صفحات مجازی متعدد و بیشمار، میتوان از روی تفاوتهای موجود در میان زمانبندیها به سرنخهایی دربارهی مکانهای حافظه دست یافت.

پژوهشگران بر این باور هستند که این حفره امنیتی، حملههای «Rowhammer» و کَشهای موجود را راحتتر میکند و در عین حال، با سرعت بخشیدن به حملههایی که با استفاده از جاوا اسکریپت انجام میشوند، باعث میشود که اجرای آنها بهجای چند هفته، تنها در عرض چند ثانیه انجام بشود. بهگفتهی پژوهشگران هیچ نرمافزار اصلاحکنندهای وجود ندارد که بتواند این مشکل را بهطور کامل برطرف کند. برطرف کردن مشکل معماری تراشه باعث کاهش چشمگیر عملکرد تراشه میشود.

مقالههای مرتبط:

در تاریخ ۱ دسامبر ۲۰۱۸ جزئیات این آسیبپذیری به اطلاع اینتل رسانده شد و پس از یک مهلت ۹۰ روزه، برای عموم مردم فاش شد. تا به حال، اینتل هیچ شمارهی CVE را برای این مشکل صادر نکرده است. مقیمی حدس میزند که این مشکل را نمیتوان بهراحتی با استفاده از میکروکدها به روشی کارآمد برطرف کرد و نیز اینکه، طراحی یک وصله برای مسیر حمله میتواند سالها به طول انجامد.

از آنجایی که این موضوع، صرفنظر از سیستم عاملی که کاربران استفاده میکنند، روی همهی پردازندههای نسل اول تا جدیدترین نسخههای Intel Core تاثیر میگذارد، بنابراین تقریبا این موضوع قطعی است که همهی مکینتاشها دربرابر حملاتی که از این حفره امنیتی بهره میبرند، آسیبپذیر هستند.

NSA فریمورک مهندسی معکوس Ghidra را رونمایی کرد

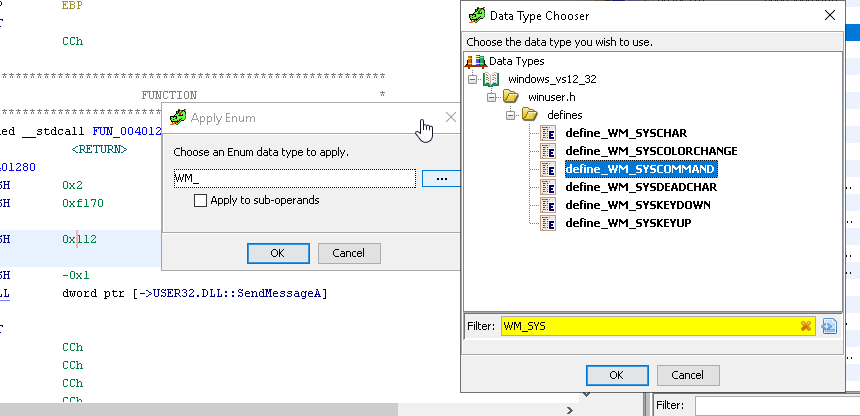

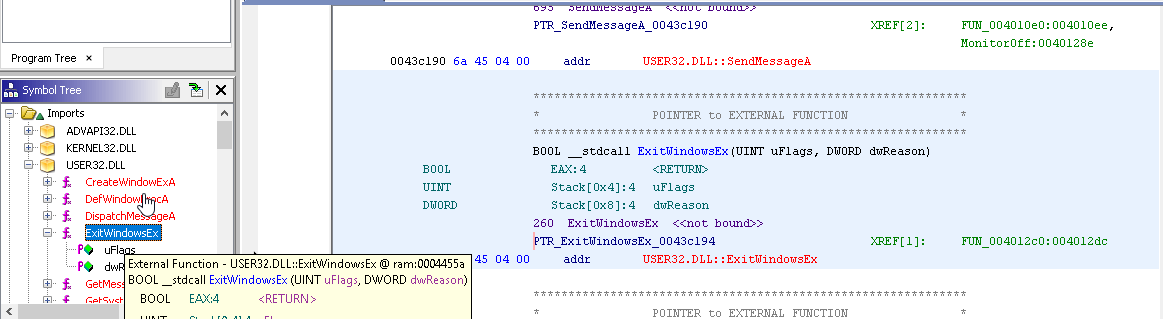

NSA نسخهی عمومی ابزار مهندسی معکوسی با نام Ghidra را رونمایی کرد و درکنار معرفی آن، سورسکُدش را هم در اختیار علاقهمندان و توسعهدهندگان قرار داد که بتوانند قابلیتهای جدید به این ابزار اضافه کنند تا ابزار موثرتری برای انجام عملیاتهای مهندسی معکوس ساخته شود. نام این ابزار در اسنادی که توسط WikiLeaks با نام Vault 7 منتشر شده بود، برای اولینبار شنیده شد؛ در آن اسناد مشخص شده بود که این ابزار توسط بخش تحقیقات NSA ساخته شده و سازمان CIA آمریکا هم از این ابزار استفاده میکند. اگر میخواهید بدانید که چرا سازمان NSA این ابزار را در دسترس عموم قرار داده است، میتوان به صحبتهای رابرت جویس مشاور ارشد NSA توجه کرد که در صحبتهای ایشان میبینیم هدف از این کار، بهبود ابزارهای امنیت سایبری، ایجاد یک جامعه آموزشی برای استعدادهای تازه و نشان دادن آنچه آژانس از آن بهعنوان راهکارهای امنیتی استفاده میکند است. البته این نشان میدهد که NSA در داخل خود از چه ابزارهایی استفاده میکند و همچنین مشتاق است که با کمک مخاطبان بیشتر، راهی برای بهبود این نوع ابزارها برای علاقهمندان بهوجود آورد.

محققان دنیای بدافزارها، هیجان بسیاری از انتشار این ابزار و بررسی آن داشتند و بهخصوص مشاهده شد که این ابزار رایگان را با ابزارهای حرفهای و معروف چند هزار دلاری مانند IDA Pro مقایسه کردهاند. ۵ مارس، NSA در کنفرانس RSA سانفرانسیسکو، یک نسخه رایگان از ابزار Ghidra برای پلتفرمهای ویندوزی، لینوکسی و macOS در وبسایت آن بهصورت عمومی منتشر کرد و سورس کُد آن را در مخزن گیت هاب درکنار دیگر ابزارهای منتشرشده توسط NSA قرار داد. بررسیهای بیشتر روی این ابزار نشان میدهد که وجود آیتمهای مختلف، منوها، پنجرهها و دیگر ابزارهای موجود در آن، راه را برای بررسی همهجانبهی بدافزارها برای محققان فراهم میآورد. همچنین این برنامه مجموعهای از ابزارهای تجزیه و تحلیل سطح بالا، همراهبا قابلیت انجام عملیاتهای Decompilation، Graphing و آمادهسازی انواع اسکریپتها برای بررسی دقیقتر و کاملتر بدافزارها در اختیار محققان قرار میدهد.

مقالههای مرتبط:

این ابزار از طیف گستردهای از فرآیندها و دستورالعملها برای فرمتهای اجرایی مختلف پشتیبانی میکند و میتواند در دو حالت خودکار و تعاملی به بررسی برنامههای مختلف بپردازد. کاربران همچنین میتوانند کمپوننتها و پلاگینهای مختلف خود را برای اGhidra توسط اسکریپتهای Python یا Java بنویسند. این ابزار از انواع پردازندهها مانند MIPS، ARM، x86 پشتیبانی میکند و محققان در بررسیهای اولیهی خود نظرات مثبتی درباره این ابزار منتشر کردهاند. پاتریک میلر، محقق امنیت اطلاعات در Raytheon Intelligence گفت که Ghidra را با IDA و Binary Ninja مقایسه کرده و اعلام کرد که این ۳ برنامه، ارزشمندترین ابزارهای مهندسی معکوس در حال حاضر هستند. محققان دیگر هم در اظهارات خود اعلام کردهاند که تواناییهای Ghidra با ابزارهای گرانقیمت تجاری برابری میکند و عمومی کردن سورس کُد آن توسط NSA، راه را برای پیشرفت سریع این برنامه هموار کرده است.

اما اتفاق جالبی که در همان ابتدای رونمایی این ابزار اتفاق افتاد، این بود که مدت کوتاهی پس از انتشار Ghidra، متیو هیکی از بنیانگذاران و سرپرستان گروه Hacker House Security، یک باگ امنیتی در Ghidra کشف کرد که توسط آن میتوان کُدهای مخرب را از راه دور روی سیستمی که Ghidra روی آن سیستم در حال اجرا است، اجرا کرد. این ضعف امنیتی زمانی رخ میدهد که برنامه Ghidra در حالت Debug Mode قرار دارد و Java Debug Wire Protocol را اجرا کرده و پورت شماره 18001 را برای این کار بهصورت باز نگه میدارد که میتوان توسط این درگاه باز، کُدهای مخربی را روی سیستم قربانی اجرا کرد. علاقهمندان به این ابزار میتوانند توضیحات بیشتر درباره این برنامه را در بلاگهای 0xeb و PepperMalware دنبال کنند.